Сейчас идет достаточно много разговоров по поводу скандала между Apple и ФБР, в котором Apple отказывается взломать телефон по запросу ФБР. Я сначала молчал, но потом все же решил высказать свое мнение с точки зрения безопасности.

Те, кто поддерживают ФБР считают, что этот взлом необходим для защиты и обеспечения безопасности США и мира от терроризма. Это всего лишь единичный случай и он не навредит никому. Да, я согласен с такой точкой зрения, но ведь она поверхностная и это только вершина айсберга.

Если Apple создаст возможность взломать свои же телефоны, то это серьезный прецедент. Любая страна сможет требовать от Apple сделать то же самое, но при этом другие компании смогут сказать - а у нас такой проблемы нет. Apple может потерять рынок, потому что нанесет себе непоправимый вред, показав, что сами могут ломать телефоны. ФБР нанесет вред компании, которая производит телефоны в Китае, но платит огромное количество налогов в США.

Продолжение недовольства WhiteHat. На одной из страниц, вопрос безопасности был в спрятанном поле в тексте страницы. Страница доступна только по HTTPS. Безопастники из WhiteHat почему-то потребовали убрать это скрытое поле с вопросом безопасности.

Моё мнение - это опять паранойя. Страница доступна только по HTTPS, а значит трафик просмотреть не смогут. Поле скрыто, а значит, проходящий мимо так же не сможет увидеть. Только троян или другая дрянь сможет посмотреть, но это же нужно знать, где и что искать. А это опять направленная атака, от которой ге защитится. А от трояна без антивируса уже ничего не поможет, если там реализована функция Key Logger.

Единственное, с чем я согласен - это просто плохой стиль и держать ответ на вопрос безопасности скрытым в тексте страницы - глупость и за это можно программисту по попе надавать.

Ко мне обратились помочь разобраться с вопросами безопасности и решить замечания, которые выставили для сайта специалисты компании WhiteHat. Некоторые замечания действительно по делу, но вот одно меня сильно удивило - ответ на вопрос безопасности должен быть замаскирован и никогда не передаваться с сервера в браузер.

На сайте уже реализована двуфакторная система авторизации, и чтобы компьютер стал доверенным, сайт может спросить вопрос безопасности (Security Question). Почему WhitaHat решили так серьёзно защищать это поле - делать больше нечего? Может они волнуются, что кто-то через плечо увидит ответ на вопрос безопасности?

Допустим, что защита придумана от подглядывания, если какой-то америкос решит регистрироваться на сайте на рабочем месте и коллеги могут посмотреть его ответ. Но только глядя на доступные вопросы, можно понять, что WhiteHat занимается реальной фигней, потому что среди вопросов даже есть - на какую компанию вы работаете. Да коллегам на работе даже не нужно подглядывать через плечо, чтобы узнать ответ бедного америкоса, если он решит регистрироваться на работе и выберет этот вопрос.

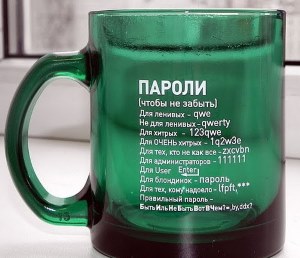

Сейчас на zdnet увидел рейтинг популярных незащищенных паролей. После тире - это отношение частоты использования по сравнению с прошлым отчетом:

123456 - без изменений

password - без изменений

12345678 - используется чаще

qwerty - используется чаще

12345 - используется реже

Жена выбирает себе новую кухню и решила остановится на IKEA. Канадские компании производят все в классических стилях, очень много в стиле начала 19-го века, а жена хочет что-то более с современным дизайном. Если брать классический стиль, то дешевле обратиться к канадцам. С современным оказалось дешевле пойти в IKEA.

Завели мы аккаунт на сайте, чтобы можно было онлайн планировать кухню и что-то я выбрал для этого сайта необычный пароль, который тут же забыл. Решил воспользоваться восстановлением пароля. Я был в шоке, когда меня пустили на сайт сразу же после ответа на секюрити вопрос. Мне даже не прислали e-mail. Неожиданно.

И хотя у IKEA аккаунтов я не увидел кредитных карт в профилях, если это где-то есть, я никогда не сохраню номер своей кредитки на сайте Шведов. Достаточно знать e-mail человека и найти его в facebook/одноклассниках/вконтакте, чтобы получить достаточно информации для того, чтобы угадать ответ на вопрос безопасности с максимальной точностью.

За окном уже скоро 2016-й год, а даже в очень больших компаниях некоторые программисты умудряются форматировать строки для SQL запросов. Блять, ну пора бы уже понять, что SQL Injection - это не шутки. Ну ладно молодые программисты делают такие ошибки. Ну ладно в небольших компаниях. Но в крупной солидной консалтинговой конторе написать Format, за такое я бы уволил. Или зарплату снизил до $5 в час, как интерну. Потому что больше такая работа не стоит.

Я все понимаю, ошибки, говнокод в некоторых случаях, сорванные сроки. Но значения в запросы должны передаваться через параметры, а не собиранием строк различными методами.

Смотрю видеоуроки по безопасности, которые нужно пройти всем сотрудникам компании и заодно взглянул один урок по безопасной разработке под Android. В нем меня заинтересовало одно утверждение, что во время разработки своего API, который будет работать с сервером, не нужно сохранять локально имя пользователя и пароль. Если уж очень нужно, то для хранения используйте хранилища, которые предоставляет платформа, а не путайтесь разработать вое шифрование и хранение.

Абсолютно согласен, что не нужно хранить пароли локально. Имена и явки конечно же можно, а вот пароли на мобильном телефоне сохранять нельзя. Это устройство, которое достаточно легко украсть, а сколько их теряют ежегодно вообще не подсчитаешь.

Так как шифрование требует дешифрования, то ключ скорей всего будет хранится где-то в памяти телефона и уйдет в не добрые руки вместе с телефоном.

Блин, специалисты по безопасности не должны делать сайты. Сейчас смотрел несколько курсов на сайте veracode.com и меня бесит в сайте абсолютно все. Блин, я же всего лишь был в разделе eLearning где предоставляются интерактивные курсы.

Ну да, они платные (у нас компания проплатила и всем программистам нужно пойти эти курсы онлайн) и защита интеллектуальной собственности тут необходима, но на сайте сделано всё так, как будто это банк или система управления пусками американских ядерных ракет.

Безопасность конечно же нужна, но удобство пользователя так же является очень важной составляющей любого Web сайта. Забивать на удобство и думать только о безопасности там, мне кажется очень большая ошибка.

То, что ждали уже долгие годы м о чем предупреждали уже давно - хакерам удалось получить достаточно серьезный контроль над компьютерной системой Jeep Cherokee. Как я понял, серьезных успехов удалось добиться двум инженерам - Charlie Miller и Chris Valasek. Они связались с одним из авторов Wired и продемонстрировали ему, как можно управлять удаленно автомобилями Jeep через их систему Uconnect.

Хакеру достаточно знать IP адрес, и он сможет удаленно остановить двигатель, переключить скорость на найтралку или даже включить задний. И это н говоря уже о более мелких проказах типа управления дворниками, лампочками и приборной панелью.

Интересно, а ребята сообщили сначала производителю - крайслеру? Если нет, то ребята показушники и гоняться за славой. Это как раз большая разница между белыми хакерами и чернушниками. Белый хакер сообщает сначала производителю. На мой взгляд, идти к журналистам - это самое последнее дело.

Что-то я не видел в новостях, а оказывается Anonymous разозлились на Канаду и особенно полицию за то, что на прошлой неделе в Британской Колумбии полицией был убит мужчина в белой маске хакерской группы. Я слышал коротко по радио, что Anonymous утверждала, что взломала сайт полиции и кто-то там опровергнул это в интервью, но как-то так коротко сообщили .

А ведь если хакеры этой группы действительно взялись за Канаду, я бы ожидал серьезных последствий. Возможно скоро что-нибудь взломают, ведь у государства здесь очень много различных сервисов и если заняться и начать тестировать все их, возможно что-то и найдут.