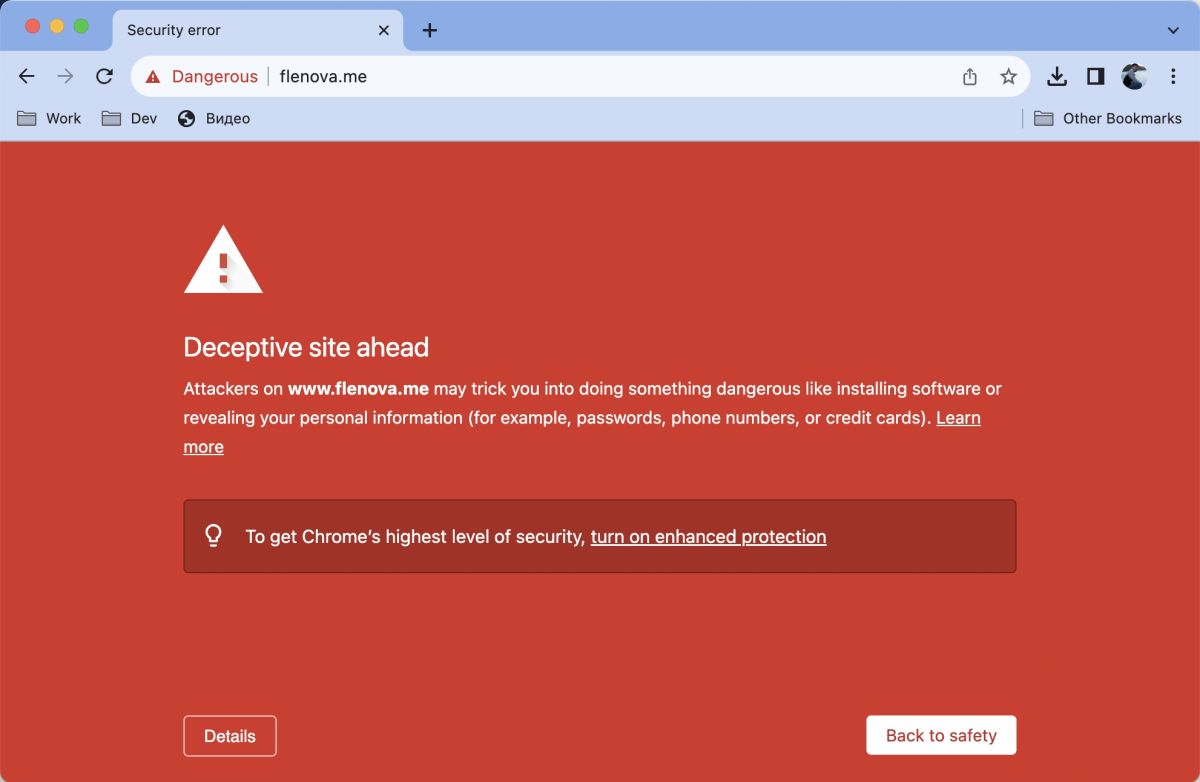

Дочка вчера присылает скриншот, что её сайт не загружается, а выдаёт злостное сообщение. Она написала просто визитку на React и хостит его на www.flenova.me. Я сначала подумал, что хакеры наверно что-то влезли и подкинули, но облазил весь код и ничего не нашёл. В консоли Google Search просто сообщение, что они нашли зло, но никаких указаний, где это зло и какое. Спасибо Гугл за такое поведение.

Эксперты Positive Technologies нашли уязвимость в дисках Western Digital, которая позволяет удалённо выполнять код и уничтожать данные. Это не первый случай обнаружения серьёзных уязвимостей на дисках этой компании.

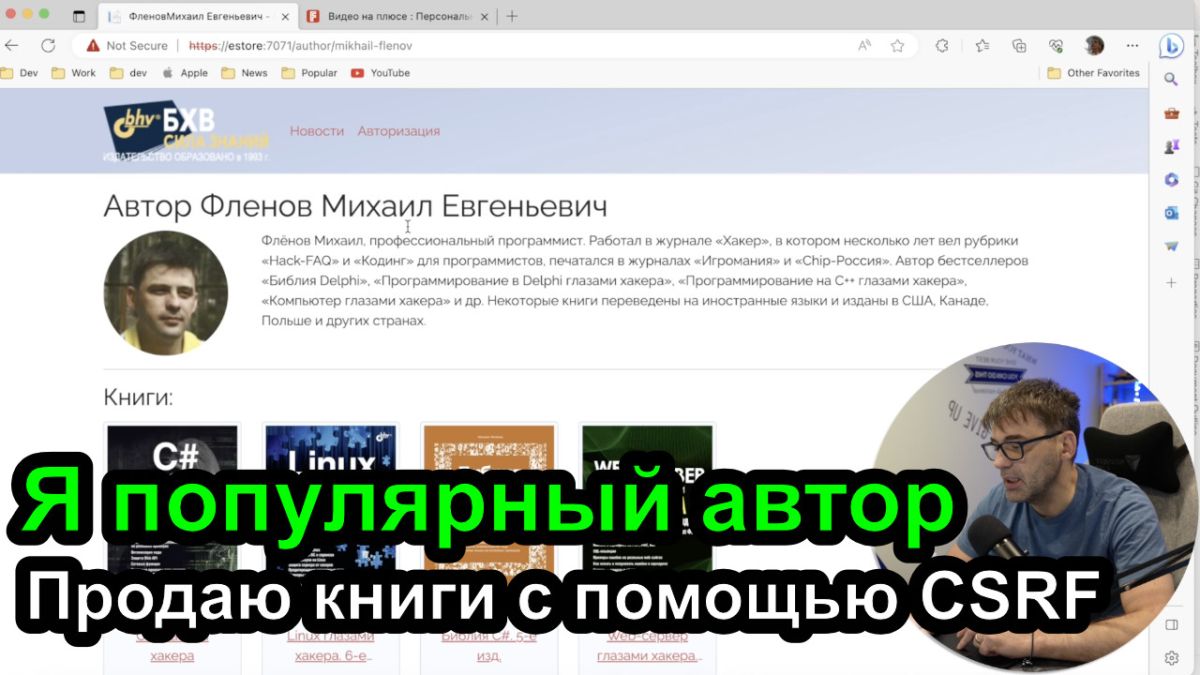

Рассматриваю CSRF на примере сайта БХВ. Видео доступно на Бусти. Это 49-е уникальное видео на платформе. Все видео здесь.

Я помню в 90-е Кевин Миник был самым громким именем на сцене безопасности. После срока он особо никому не интересен стал и я о нём перестал слышать, но он оказывается еще жив и продолжает работать в сфере безопасности.

У меня есть англоязычный канал prof web dev и на нем сегодня была какая-то странная активность, все видео стали приватными. Походу его ломанули, сейчас проверяю что там было.

Update: Все данные на месте, просто видео стали приватными. Когда это произошло, я не понял. Странно. Я этот канал как-то создал, залил три видео и как-то забыл про него уже, потому что не уверен, что буду продолжать. На всякий случай поменял пароль, привязал к аккаунту, на котором двуфакторная аутентификация.

С поголовным переходом на онлайн работу и удаленное собеседование, скамеры начали использовать deepfake для прохождения интервью. А что, отличный бизнес – продавать прохождение тестов. Получаешь деньги на то, чтобы проходить тесты, при этом мой фейс компьютер может заменить на лицо кандидата.

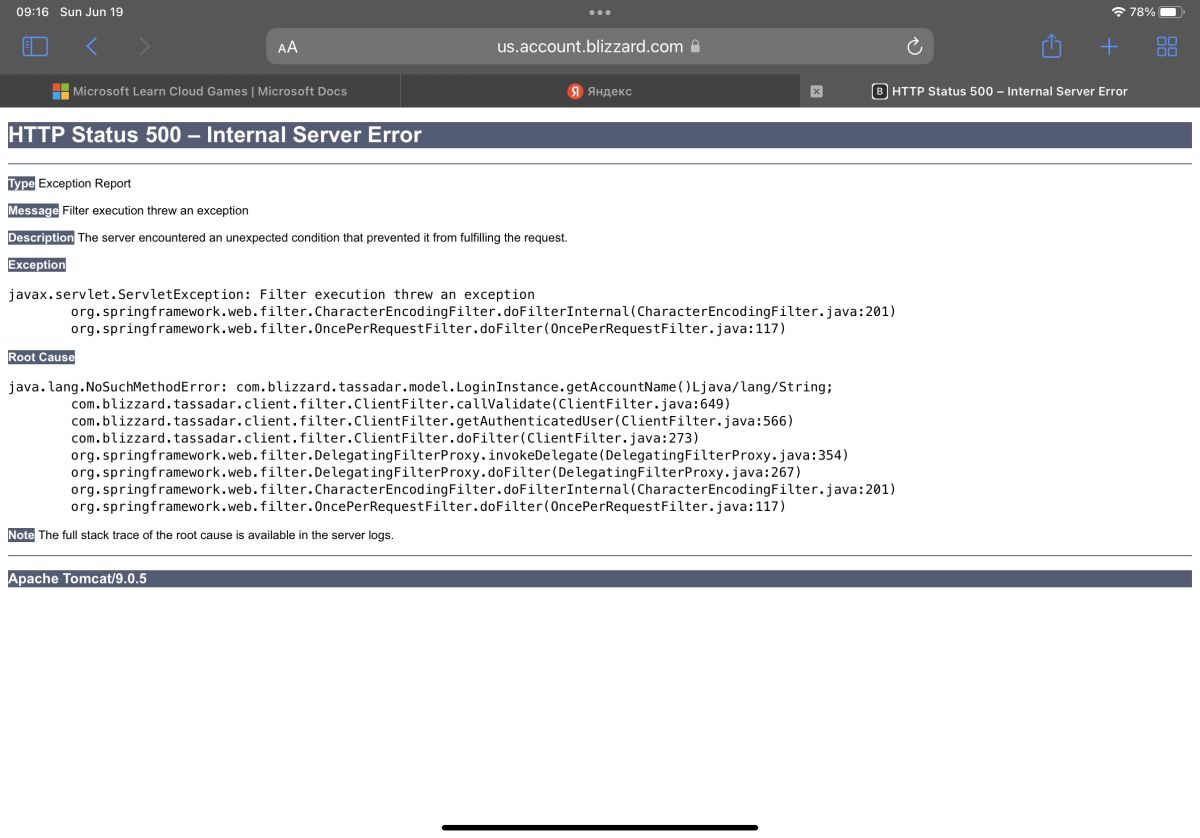

По именам классов можно понять, на каком сайте я увидел эту ошибку. Практически в каждой книге по безопасности можно прочитать, что подобное поведения сайта - это зло. Нам откровенно говорят, что тут проблема и даже дают какие-то внутренности кода. Информации о коде мало, но это даже с точки зрения престижа пользователям противно такое видеть.

В прошлом видео я поспешил рассказать и показать SQL Injection на практике, а в этом видео я хочу сделать шаг назад и поговорить чуть больше о теории и больше рассмотреть небольших примеров. Новое видео: SQL Injection - теория и примеры

Сейчас увидел новость, что в США произошло резкое сокращение количества заражений ransomware. Сначала я не понял, в чем проблема почему именно сейчас такое резкое падение, неужели русским хакерам не нужны американские деньги?

Дело в том, что правительство США не разрешает выплачивать выкуп российским хакерам, поэтому когда какая-то компания или организация страдает от ransonwaee, то просто никто не говорит, что это русских хакер виноват. И это работает, потому что и раньше было очень сложно доказать, откуда действительно растут корни софта, который зашифровал компьютеры, кто именно сделал это. Все выкупы идут через криптовалюты, которые невозможно отследить.

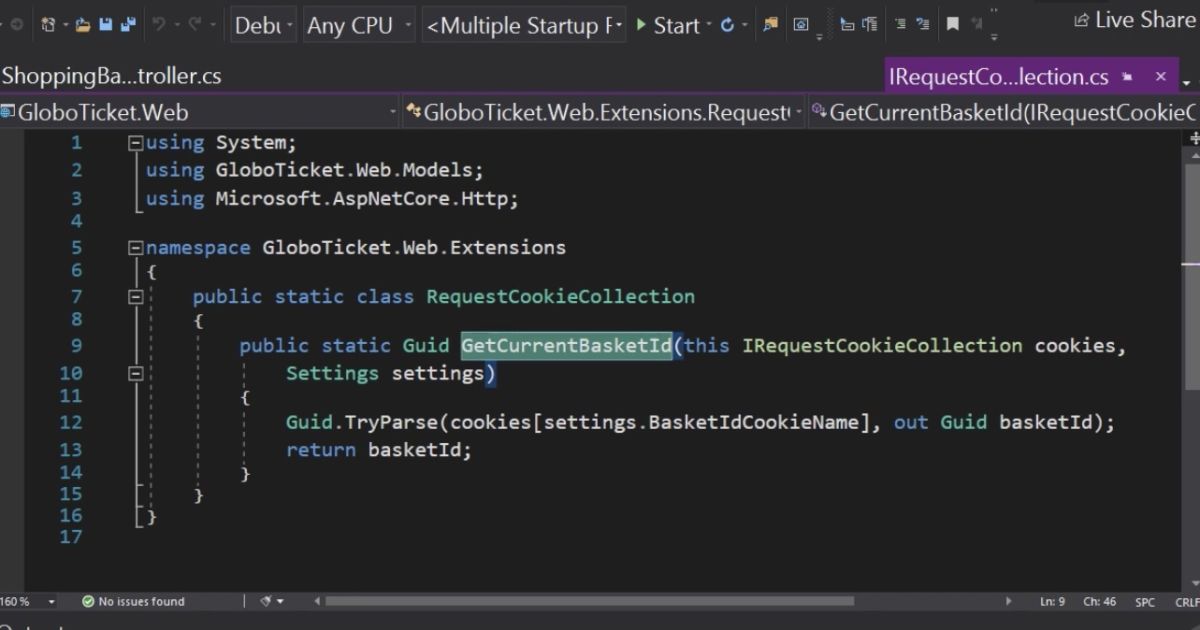

Что не так с этим кодом? Он читает номер корзины из плюшек, а это небезопасно. Хакер может менять у себя локально номер корзины в плюшках и увидеть чужие данные. Надеюсь, что там не будет персональных данных, хуже если кто-то может увидеть чужой заказ Order, там может быть адрес доставки и даже данные кредитки. Я однажды нашёл подобное на одном из американских электронных магазинов. Хорошо, что здесь Guid, его перебрать сложно, но все равно, я бы не стал хранить такое значение в плюшках. Да и смысл хранить отдельно корзину, когда она должна быть привязана к сессии (анонимная) или пользователю и личшнюю плюшку и нужно будет пересылать с каждым запросом.